Primeramente, ¿qué es criptografía?

Ni la norma ISO/IEC 27001 "Sistemas de gestión de seguridad de la información. Requisitos." ni asociadas a ella la definen, pero de acuerdo al NIST (National Institute of Standards and Technology), la cual es una institución reconocida internacionalmente en materia de ciberseguridad, la criptografía es una disciplina que busca ocultar el contenido semántico o significado de cierta información y de dicha manera proporcionarle confidencialidad, integridad, no repudio y autenticidad.

En otras palabras, la criptografía se refiere a comunicarse en secreto entre enemigos o a través de canales inseguros sin que pueda revelarse el mensaje entre personas no autorizadas a saberlo. Cabe mencionar que históricamente esta disciplina tiene sus orígenes en guerras justamente para poder enviar mensajes sin que los adversarios los entiendan.

Adicionalmente, en criptografía, al proceso de "ocultar" la información se conoce como encriptar o cifrar y al proceso inverso se le conoce como desencriptar o descifrar. Asimismo, la información legible antes de "ocultarla" se conoce como información plana, y la información "oculta" se conoce como información encriptada o cifrada.

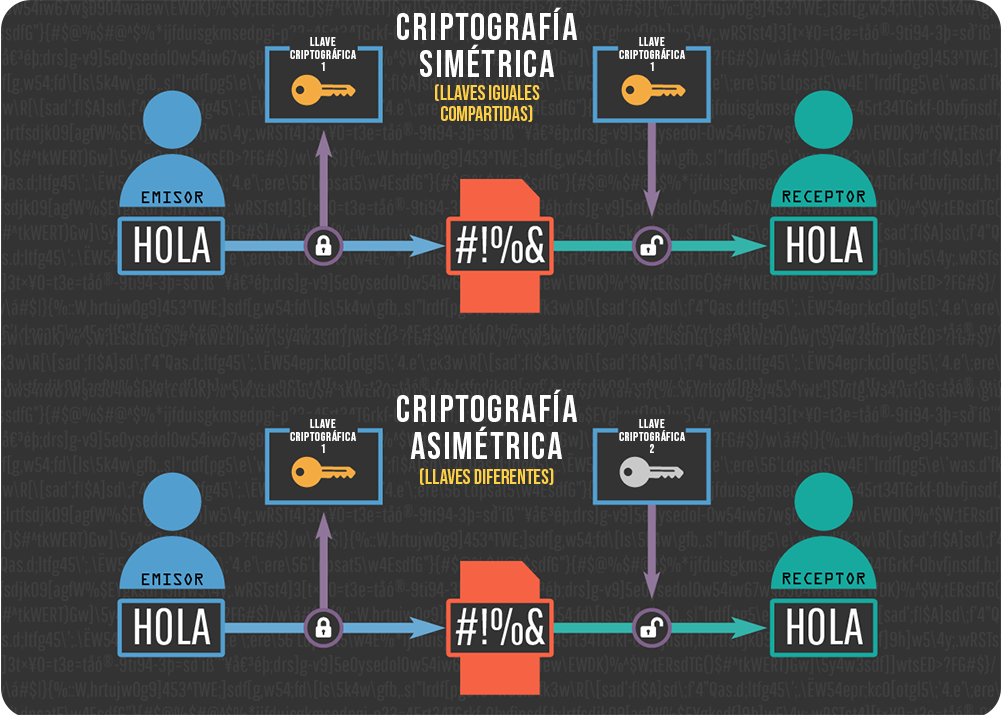

Para cifrar o encriptar información se hace uso de un algoritmo o un conjunto de instrucciones que permitirán "ocultar" la información. Asimismo, este algoritmo se activa con una clave, la cual se conoce como llave criptográfica. Lo mismo sucede si se quiere descifrar la información, es decir, con el uso de una llave criptográfica (que puede ser igual a la llave utilizada para cifrar) se activa el algoritmo inverso y finalmente se "desoculta" el mensaje. Cuando las llaves criptográficas para encriptación y desencriptación son iguales, la técnica corresponde a criptografía simétrica. Si es que son diferentes, se llamará criptografía asimétrica.

Antes de continuar, recordemos algunas definiciones básicas que nos ayudarán a seguir entiendo sobre criptografía

Confidencialidad: Propiedad de la información por la que se mantiene inaccesible y no se revela a individuos, entidades o procesos no autorizados.

Integridad: Propiedad de exactitud y completitud. Es decir, se refiere a que la información se mantenga inalterada y completa.

No repudio: Es la capacidad de demostrar o probar la participación de las partes (origen y destino, emisor y receptor, remitente y destinatario), mediante su identificación, en una comunicación o en la realización de una determinada acción. Es decir, cuando alguien envía un mensaje, el no repudio provee la garantía al receptor de que el mensaje fue originado por el emisor y no por alguien que se hizo pasar por este, por más que el emisor afirme que no lo envió. Por ejemplo, el doble check azul en whatsapp es un mecanismo de no repudio que indica que el receptor ya leyó el mensaje por más que diga que no fue así.

Autenticidad: Es la propiedad de ser legítimo, ser verificable y confiable. Por ejemplo, cuando se requiere autenticar nuestra identidad para indicarle a un determinado sistema que efectivamente somos nosotros y no alguien más.

¿Qué dice la norma ISO/IEC 27001 sobre la criptografía?

La norma ISO/IEC 27001 "Sistemas de gestión de seguridad de la información. Requisitos", a través de su anexo A, menciona los siguientes controles de seguridad de la información referidos a criptografía:

A.10.1.1: Se debe desarrollar e implementar una política sobre el uso de controles criptográficos para la protección de la información.

A.10.1.2: Se debe desarrollar e implementar una política sobre el uso, protección y tiempo de vida de las llaves criptográficas en todo su ciclo de vida.

Conoce más de la norma ISO/IEC 27001 aquí.

¿Cómo pueden implementarse los controles criptográficos indicados por la norma ISO/IEC 27001?

Primero debemos identificar si se aplica o se aplicará criptografía en nuestra organización.

Normalmente se aplican técnicas criptográficas para proteger información sensible y confidencial ya sea en tránsito o cuando está almacenada, tales como bases de datos, registros de usuarios, backups, credenciales de acceso y para pagos online, entre otros, que puedan ubicarse en computadoras, dispositivos extraíbles y en teléfonos móviles.

Adicionalmente, recordar que la criptografía no solo se utiliza para hacer ilegible la información sino también para garantizar la autenticidad y no repudio mediante firmas digitales.

Asimismo, cabe destacar la importancia de utilizar protocolos seguros en nuestras comunicaciones, tanto para nuestros empleados como para los usuarios de nuestros servicios. En particular se aconseja el uso del certificados web de validación extendida para los servicios gestionados a través de la web (sobre todo si conllevan transacciones económicas como en las tiendas online) o el uso de VPN (Red Privada Virtual) para el acceso de teletrabajadores.

Finalmente, una vez que hayamos identificado cómo se aplica o cómo podemos aplicar controles criptográficos en nuestra organización, se establecen políticas o reglas para su cumplimiento apropiado de tal manera que se garantice el uso adecuado y eficaz de dichos controles para asegurar la confidencialidad, integridad, autenticidad y el no repudio. Entre estas reglas pueden tomarse en cuenta las siguientes:

- Adquirir certificados web (SSL o TLS) para página web o tienda online y gestionar las claves con el proveedor respectivo.

- Comprobar que se utilizan canales cifrados para las comunicaciones y herramientas de cifrado en el tratamiento de la información sensible al contratar servicios externos, por ejemplo, cuando se transfieren datos personales se podría hacer uso de una VPN.

- Autorizar el acceso desde el exterior al personal que lo necesite estableciendo canales VPN cifrados.

- Aplicar y revisar los algoritmos de cifrado más adecuados para tus sistemas de cifrado, es decir, evitar el uso de algoritmos obsoletos. El cifrado asimétrico es preferible al simétrico.

- Implementar protocolos seguros de comunicación para acceder a los servidores tanto si están en nuestras instalaciones como si están en algún proveedor, por ejemplo: SFTP/FTPS para la transferencia segura de ficheros, HTTPS para la transferencia segura de datos en servicios web críticos (pagos online, descarga de información sensible, etc.)

- Configurar la red wifi de la empresa con el estándar de cifrado más seguro, actualmente WPA2.

Si quieres conocer más sobre la controles criptográficos o la norma ISO 27001, regístrate aquí.

Fuentes:

ISO/IEC 27001:2013 INFORMATION TECHNOLOGY. Security techniques. Information security management systems —

Requirements